in SEO Marketing Confronto Tecnologico: Modelli Pay-as-You-Go e Reserved in Infrastructure as a Service

Confronto Tecnologico: Modelli Pay-as-You-Go e Reserved in Infrastructure as a Service Nel mondo dell’Information Technology, scegliere il giusto modello di pagamento per i servizi di Infrastructure as a Service (IaaS) è fondamentale per ottimizzare costi e prestazioni. Due fra i più diffusi modelli sono il **Pay-as-You-Go** e il **Reserved**, ognuno con caratteristiche specifiche che rispondono...

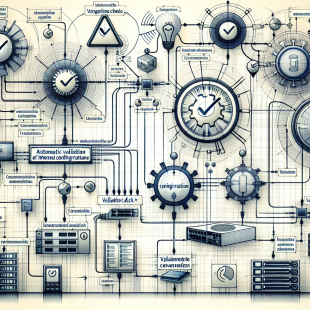

Validazione Automatica delle Configurazioni in Intent-Based Networking Nel mondo della tecnologia odierna, la gestione delle reti è diventata sempre più complessa e critica per il successo di ogni organizzazione. L’emergere dell’Intent-Based Networking (IBN) rappresenta una rivoluzione nel modo in cui le reti vengono progettate, implementate e gestite. Tuttavia, con questa innovazione arriva anche la necessità...

Intelligenza Artificiale Visiva per Sicurezza Avanzata Data Center Nell’era digitale, i data center rappresentano il cuore pulsante delle infrastrutture IT, ospitando enormi quantità di dati sensibili e servizi critici. Garantire la sicurezza fisica e logica di questi ambienti è diventato imprescindibile. In questo contesto, l’intelligenza artificiale visiva si sta affermando come una tecnologia rivoluzionaria per...

Configurazione Guidata dell’Autenticazione Ibrida Avanzata in Exchange L’autenticazione ibrida avanzata in Exchange rappresenta oggi uno degli strumenti più efficaci per garantire sicurezza, flessibilità e integrazione tra le infrastrutture on-premise e cloud. Se stai cercando di ottimizzare la gestione delle credenziali e migliorare la sicurezza della tua posta elettronica aziendale, questa guida ti accompagnerà passo passo...

Implementazione sicura di landing zone Azure con Bicep La trasformazione digitale e la crescente adozione del cloud computing hanno reso essenziale per le aziende creare ambienti cloud sicuri e scalabili. In questo contesto, Azure offre una vasta gamma di strumenti per costruire infrastrutture moderne e affidabili. Tra questi, Bicep si sta affermando come un linguaggio...

Moduli Essenziali per PowerShell 7 su Tutte le Piattaforme PowerShell 7 rappresenta una svolta importante nel mondo dell’automazione e della gestione dei sistemi IT, offrendo un ambiente cross-platform potente e flessibile. Che si lavori su Windows, Linux o macOS, PowerShell 7 consente di utilizzare moduli essenziali per semplificare attività complesse e ottimizzare la produttività tecnica....

Integrazione Avanzata di Cyber Threat Intelligence con Sistemi SIEM Open-Source Nel mondo sempre più digitale in cui viviamo, la sicurezza informatica è diventata una priorità imprescindibile per aziende e privati. In particolare, la capacità di identificare, analizzare e rispondere rapidamente alle minacce informatiche rappresenta un vantaggio competitivo e una necessità per proteggere dati sensibili e...

Monitoraggio sintetico avanzato con k6 e Grafana Cloud Nel mondo digitale odierno, assicurare la massima efficienza e affidabilità delle applicazioni web è fondamentale per ogni azienda, grande o piccola che sia. Il monitoraggio sintetico rappresenta una delle tecniche più efficaci per testare e valutare le performance dei sistemi in modo proattivo. In questo articolo, esploreremo...

Strategie Avanzate per Contrastare Attacchi VLAN Hopping Layer 2 Nel mondo della sicurezza informatica, la protezione delle reti locali (LAN) rappresenta una sfida fondamentale. Tra le minacce più insidiose troviamo gli attacchi VLAN Hopping, tecniche che permettono agli aggressori di bypassare le segmentazioni virtuali di rete a livello Layer 2, compromettendo così l’integrità e la...

Virtualizzazione Annidata: Laboratori Sicuri per Test Avanzati La tecnologia della virtualizzazione ha rivoluzionato il modo in cui sviluppatori, tecnici informatici e aziende gestiscono le loro infrastrutture IT. Tra le innovazioni più interessanti c’è la virtualizzazione annidata, una tecnica che consente di eseguire una macchina virtuale (VM) all’interno di un’altra macchina virtuale. Questo approccio apre nuove...

Back to

Top