Monitoraggio in Tempo Reale con Telemetria Streaming Avanzata Nel mondo tecnologico odierno, il monitoraggio in tempo reale è diventato un elemento fondamentale per aziende, professionisti IT e appassionati di tecnologia. Grazie alla telemetria streaming avanzata, è possibile raccogliere, analizzare e utilizzare dati da dispositivi e sistemi in maniera immediata, migliorando processi decisionali, sicurezza e performance....

Windows Hello for Business: guida completa all’implementazione passwordless Negli ultimi anni, la sicurezza informatica è diventata una priorità imprescindibile per aziende e privati. Tra le soluzioni più innovative offerte da Microsoft, Windows Hello for Business si distingue come un sistema di autenticazione passwordless che promette di rivoluzionare il modo in cui accediamo ai nostri dispositivi...

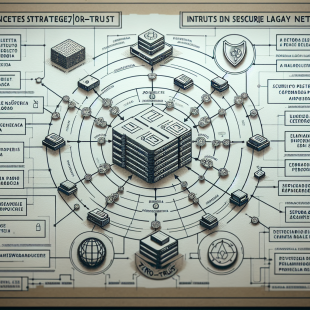

Strategie Avanzate per Zero-Trust in Reti Legacy Sicure Nel panorama attuale della sicurezza informatica, la crescente complessità delle reti aziendali e la presenza di infrastrutture legacy rappresentano una sfida significativa. Implementare un modello Zero-Trust in ambienti legacy può sembrare un’impresa ardua, ma con strategie avanzate e mirate è possibile garantire protezione e continuità operativa. In...

Sviluppare componenti aggiuntivi Outlook personalizzati con JavaScript avanzato Outlook è uno degli strumenti di produttività più utilizzati a livello aziendale e personale. La possibilità di estenderne le funzionalità tramite componenti aggiuntivi personalizzati rappresenta un enorme vantaggio per chi desidera ottimizzare il proprio flusso di lavoro. In questo articolo esploreremo come sviluppare componenti aggiuntivi Outlook utilizzando...

Implementazione Avanzata di Runbook per Failover Automatico su Azure Site Recovery Nel panorama tecnologico odierno, la continuità operativa è diventata una priorità imprescindibile per ogni azienda e infrastruttura IT. La capacità di garantire un failover rapido e affidabile in caso di guasti o interruzioni è fondamentale per minimizzare i tempi di inattività e proteggere dati...

Modelli Linguistici Avanzati per Automazione Intelligente dei Ticket ITSM Nel mondo sempre più digitalizzato di oggi, la gestione efficace dei servizi IT è diventata un elemento cruciale per il successo aziendale. I sistemi ITSM (Information Technology Service Management) sono progettati per ottimizzare la gestione dei servizi IT, ma con l’aumento del volume di ticket e...

Gestione Avanzata dei Workload Containerizzati con Cgroups Versione Due Il mondo della gestione dei workload containerizzati è in continua evoluzione e uno degli strumenti chiave per il controllo delle risorse in ambiente Linux è sicuramente Cgroups. Con l’arrivo della versione due di Cgroups, o cgroups v2, si apre una nuova era per gli specialisti IT,...

Implementare il Contesto di Sicurezza per Limitare Privilegi Container Kubernetes Negli ultimi anni, Kubernetes si è affermato come la piattaforma principale per la gestione dei container in ambienti di produzione. Tuttavia, con la crescente adozione di Kubernetes, la sicurezza è diventata una preoccupazione fondamentale, soprattutto per quanto riguarda la limitazione dei privilegi assegnati ai container....

**Phishing as a Service: Strategie Avanzate di Difesa Tecnologica** Il mondo della sicurezza informatica è in continua evoluzione, e con esso anche le minacce che mettono a rischio dati e sistemi. Tra le tecniche più insidiose e pericolose troviamo il phishing, un metodo di attacco che sfrutta l’ingegneria sociale per carpire informazioni sensibili degli utenti....

Back to

Top